| 失效链接处理 |

|

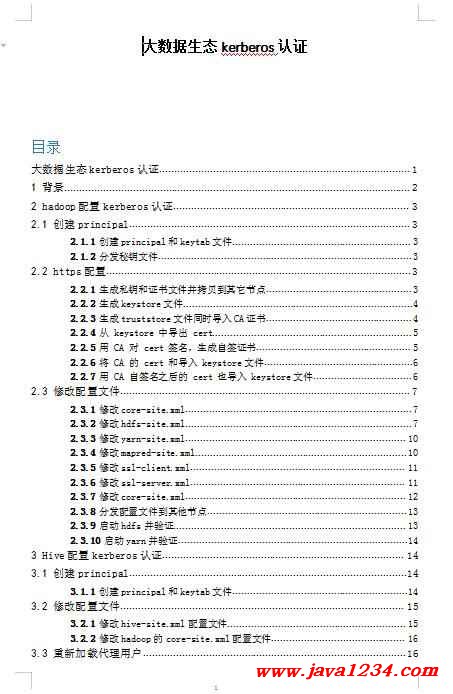

大数据生态kerberos认证 PDF 下载

本站整理下载:

相关截图:

主要内容:

1 背景

在Hadoop1.0.0或者CDH3 版本之前, hadoop并不存在安全认证一说。默认集群内所有的节点都是可靠的,值得信赖的。用户与HDFS或者M/R进行交互时并不需要进行验证。导致存在恶意用户伪装成真正的用户或者服务器入侵到hadoop集群上,恶意的提交作业,修改JobTracker状态,篡改HDFS上的数据,伪装成NameNode 或者TaskTracker接受任务等。 尽管在版本0.16以后, HDFS增加了文件和目录的权限,但是并没有强认证的保障,这些权限只能对偶然的数据丢失起保护作用。恶意的用户可以轻易的伪装成其他用户来篡改权限,致使权限设置形同虚设。不能够对Hadoop集群起到安全保障。

在Hadoop1.0.0或者CDH3版本后,加入了Kerberos认证机制。使得集群中的节点就是它们所宣称的,是信赖的。Kerberos可以将认证的密钥在集群部署时事先放到可靠的节点上。集群运行时,集群内的节点使用密钥得到认证。只有被认证过节点才能正常使用。企图冒充的节点由于没有事先得到的密钥信息,无法与集群内部的节点通信。防止了恶意的使用或篡改Hadoop集群的问题,确保了Hadoop集群的可靠安全。

2 hadoop配置kerberos认证

在hadoop以及hbase中kerberos账号中的第二部分(主机部分)可以使用_HOST代替,hadoop和hbase会将其自动替换为主机名,这样可以方便我们只需配置一次即可将配置文件拷贝到其它节点,而不需要每个节点都配置不同的主机名。

2.1 创建principal

2.1.1 创建principal和keytab文件

kadmin.local: addprinc hdfs/hadoop-1

kadmin.local: addprinc hdfs/hadoop-3

kadmin.local: addprinc HTTP/hadoop-1

kadmin.local: addprinc HTTP/hadoop-3

kadmin.local: addprinc yarn/hadoop-1

kadmin.local: addprinc yarn/hadoop-3

kadmin.local: ktadd -norandkey -k /opt/kerberos/keytab/hdfs.keytab hdfs/hadoop-1

kadmin.local: ktadd -norandkey -k /opt/kerberos/keytab/hdfs.keytab hdfs/hadoop-3

kadmin.local: ktadd -norandkey -k /opt/kerberos/keytab/HTTP.keytab HTTP/hadoop-1

kadmin.local: ktadd -norandkey -k /opt/kerberos/keytab/HTTP.keytab HTTP/hadoop-3

kadmin.local: ktadd -norandkey -k /opt/kerberos/keytab/yarn.keytab yarn/hadoop-1

kadmin.local: ktadd -norandkey -k /opt/kerberos/keytab/yarn.keytab yarn/hadoop-3

|

苏公网安备 32061202001004号

苏公网安备 32061202001004号