| 失效链接处理 |

|

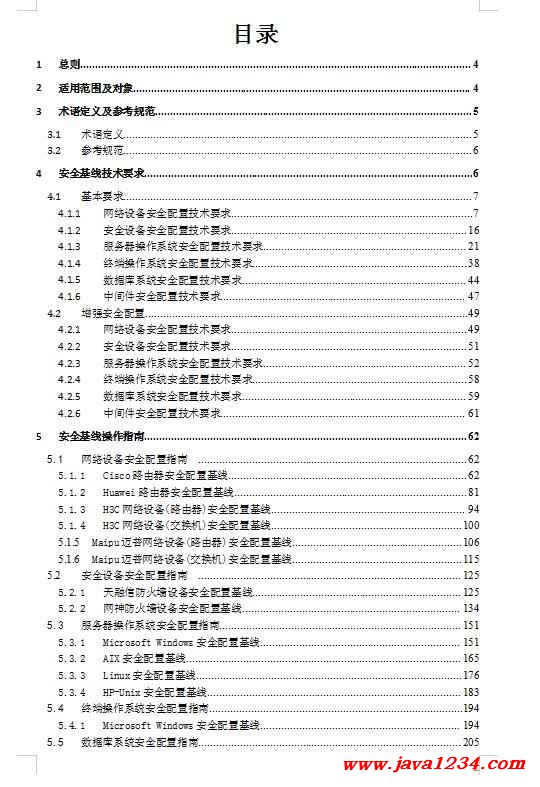

信息系统安全配置基线技术规范 PDF 下载

本站整理下载:

相关截图:

主要内容:

1总则

为降低信息系统由于配置不当带来的信息安全风险,以及符合国家信息安全有关主管部门的安全配置合规性要求,规范信息安全配置管理,制定本规范。

本规范通过建立安全配置操作与检查基准,实现用统一的安全配置标准来规范技术人员的日常操作和安全检查,同时将安全配置作为IT内控机制固化到日常运维工作流程中。

本规范第四章为技术要求,重点针对各类信息系统提出配置要求。第五章为操作指南,针对各个厂家的不同品牌设备或系统分别制订针对性的配置操作表单。

2适用范围及对象

安全配置基线管理对象包括网络设备、安全设备、主机操作系统、中间件、数据库和桌面终端操作系统等六大类,覆盖范围包括业务专网、外联网和互联网。

安全配置基线技术规范技术要求和技术规范包括基本要求和增强要求两类,业务专网部署各类系统应遵循基本要求进行配置和检查,外联网和互联网部署各类系统除应遵循基本要求外,还应遵循增强要求进行配置和检查。根据技术要求,本规范中包含了系统主流的各网络设备、安全设备、主机操作系统、中间件、数据库和桌面终端操作系统等的安全配置操作指南,供操作和检查时参考使用,主要包括:

1、主机操作系统:

Windows

AIX

Linux

HP-Unix 2、网络设备:

Cisco

Huawei

H3C

迈普

3、数据库:

Oracle

SQL Server 4、安全设备:

天融信防火墙

网神防火墙

5、桌面终端操作系统:

Windows 6、中间件:

Weblogic

各级机关信息技术部门运维管理人员应在信息系统实施上线、运维管理等环节,按照技术规范要求进行安全配置;安全管理人员应在信息系统工程验收、检查评估和安全加固等环节,按照技术规范要求进行检查。未达到技术规范要求配置的信息系统原则上不得上线运行,特殊情况无法达到技术规范要求配置的信息系统需审批或备案。

3术语定义及参考规范

3.1术语定义

词语 解释

安全基线 设备功能和配置方面的基本安全要求,是信息系统的最小安全保证和最基本的、必须满足的安全要求,它适用于未上线和已上线系统。

等级保护基本要求中的S类,例如(S3) S类—业务信息安全保护类—关注的是保护数据在存储、传输、处理过程中不被泄漏、破坏和免受未授权的修改。数字3代表需要符合等保三级要求。

等级保护基本要求中的A类,例如(A3) A类—系统服务安全保护类—关注的是保护系统连续正常的运行,避免因对系统的未授权修改、破坏而导致系统不可用。数字3代表需要符合等保三级要求。

等级保护基本要求中的G类,例如(G3) G类—通用安全保护类—既关注保护业务信息的安全性,同时也关注保护系统的连续可用性。数字3代表需要符合等保三级要求。

安全风险 人为或自然的威胁可能利用信息系统中存在的脆弱性,导致安全事件的发生及其对组织造成的影响。

安全风险评估 运用科学的方法和手段,系统地分析信息系统所面临的威胁及其存在的脆弱性,评估安全事件一旦发生可能造成的危害程度,提出有针对性的抵御威胁的防护对策和安全措施。防范和化解信息系统安全风险,或者将风险控制在可接受的水平,为最大限度地为保障信息系统的安全提供科学依据。

资产 安全防护保护的对象。信息系统资产以多种形式存在,无形的、有形的、硬件、软件,包括物理布局、通信设备、物理线路、数据、软件、文档、规程、业务、人员、管理等各种类型的资源。

资产价值 资产的重要程度或敏感程度。资产价值是资产的属性,也是进行资产识别的主要内容。

威胁 可能导致对IT系统产生危害的事故潜在起因,包括人为和非人为的,无意失误或恶意攻击的等。常见的威胁有黑客入侵、硬件故障、人为操作失误、火灾、水灾等。

脆弱性 IT系统中存在的弱点、缺陷与不足,不直接对资产造成危害,但可能被威胁所利用从而危害资产的安全。

3.2参考规范

《信息安全等级保护管理办法》(公通字[2007]43号 )

《关于开展全国重要信息系统安全等级保护定级工作的通知》(公信安[2007]861)

《信息系统等级保护安全设计技术要求》(GB/T 24856—2009)

《信息系统安全等级保护基本要求》( GB/T 22239-2008 )

ISO/IEC 27001 信息安全管理体系

4安全基线技术要求

安全配置基线主要关注帐号口令、访问控制、设备防护、安全审计等问题。

账号口令:

管理用户身份标识应具有不易被冒用的特点,口令应有复杂度要求并定期更换。

访问控制:

应根据管理用户的角色分配权限,实现管理用户的权限分离,仅授予管理用户所需的最小权限。

安全审计:

1)应保证无法单独中断审计进程,无法删除、修改或覆盖审计记录;

2)审计记录的内容至少应包括事件的日期、时间、发起者信息、类型、描述和结果等;

3)应提供对审计记录数据进行统计、查询、分析及生成审计报表的功能。

设备防护:

1)应具有登录失败处理功能,可采取结束会话、限制非法登录次数和当网络登录连接超时自动退出等措施;

2)当对网络设备进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听。

|

苏公网安备 32061202001004号

苏公网安备 32061202001004号